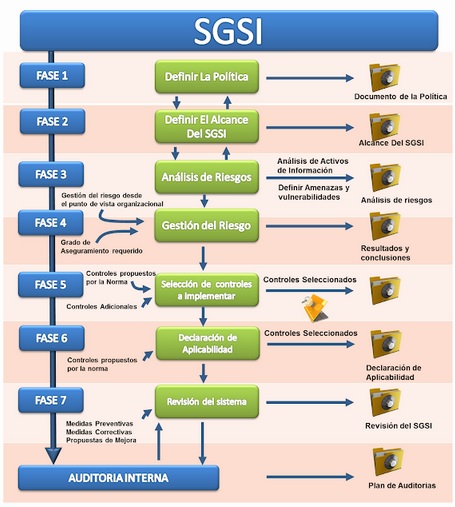

La implantación de un SGSI (Sistema de Gestión de Seguridad de la Información) basado en ISO 27001 implica la correcta elaboración y recopilación de la Documentación, para garantizar la confidencialidad, integridad y disponibilidad de la información asociada a dicho SGSI.

En la nueva ISO 27001:2013 se habla de información documentada para hacer referencia a los denominados documentos y registros diferenciados en la anterior versión.

El curso contará con sesiones teórico-prácticas. Se empleará material audiovisual con la finalidad de facilitar los procesos de adquisición y evaluación del aprendizaje. Durante las clases se buscará la participación activa de los alumnos mediante el desarrollo de ejercicios y discusión en clase.

INICIO : Ver Programación

DURACIÓN : 32 HORAS